Москва +7 (495) 221-21-41

Ростов-на-Дону +7 (863) 320-09-60

- Москва

- Ростов-на-Дону

- Кемерово

- Новосибирск

- +7 (495) 221 21 41

- +7 (863) 320 09 60

- +7 (384) 221 56 41

- +7 (495) 221 21 41

Защита информации в автоматизированных системах управления технологическими процессами (АСУ ТП)

АСУ ТП — ЗОНА ОСОБОГО ВНИМАНИЯ

Федеральный закон от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»

- непрерывность и комплексность обеспечения безопасности, приоритет предотвращения компьютерных атак

- плановые и внеплановые проверки объектов критической информационной инфраструктуры

- категорирование этих объектов в зависимости от их социальной, политической, экономической, экологической значимости и важности для обороны, безопасности государства и правопорядка

Глава 28 УК РФ, ст. 274.1: ответственность до 10 лет лишения свободы за неправомерное воздействие на критическую информационную инфраструктуру

- нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в критической информационной инфраструктуре

- создание, распространение и (или) использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для указанной цели

- неправомерный доступ к охраняемой компьютерной информации, содержащейся в критической информационной Инфраструктуре

ЗАЩИТА ОФИСНЫХ ИТ-СИСТЕМ И АСУ ТП: В ЧЕМ РАЗНИЦА

| ОФИСНЫЕ ИТ-СИСТЕМЫ АСУ ТП | АСУ ТП | |

| Программное обеспечение | универсальные операционные системы и приложения | специализированное программное обеспечение и специфические протоколы обмена информацией |

| Аппаратное обеспечение | серверы, десктопы, "тонкие" клиенты, мобильные устройства | офисные и промышленные компьютеры, контроллеры, датчики, исполнительные механизмы и другое полевое оборудование |

| Главная цель деятельности по защите информации | обеспечение конфиденциальности данных | обеспечение непрерывности работы, исключение или оперативное устранение любых сбоев |

| Возможные последствия реализации угроз | утечка секретной и конфиденциальной информации, ее разглашение, нарушение ее целостности | сбой/остановка производственного процесса, простой или порча оборудования, связанные с этим экономические убытки, катастрофические последствия для потребителей - прекращение подачи электроэнергии, воды, тепла, транспортный коллапс и т.п. |

УГРОЗЫ ИНФОРМАЦИИ В АСУ ТП: ЗАБЛУЖДЕНИЯ И ФАКТЫ

| ЗАБЛУЖДЕНИЯ | ФАКТЫ |

| АСУ ТП не интересна для злоумышленников | • зафиксированы сотни кибератак на АСУ ТП (статистика — далее)

• атаки могут совершаться не только хакерами-одиночками • число разработчиков АСУ ТП невелико, и, взломав систему на одном предприятии, злоумышленник может атаковать системы данного разработчика, применяемые в других компаниях |

| Достаточно защиты внешнего периметра АСУ ТП на логическом и физическом уровнях (пропускной и внутриобъектовый режим, межсетевое экранирование) | • системам защиты внешнего периметра тоже могут быть присущи уязвимости

• даже один зараженный USB-накопитель, подключенный к компьютеру внутри периметра, может привести к распространению вируса по всей сети |

| АСУ ТП безопасна, потому что взломщик никогда не поймет, как она работает | • реализация большинства популярных атак на АСУ ТП не требует понимания конкретных технологических процессов

• при использовании TCP/IP злоумышленник может одним HTTP-запросом изменить цикл работы логических контроллеров |

| На АРМ операторов АСУ ТП достаточно наличие в исходном виде стандартных инженерных паролей | • стандартные пароли уже давно известны

• пароль можно подсмотреть, подобрать, похитить, выведать, добровольно передать другому человеку (в том числе злоумышленнику) |

ПОЧЕМУ НЕОБХОДИМА ЗАЩИТА ИНФОРМАЦИИ В АСУ ТП

Распространение АСУ ТП увеличивает уязвимость этих систем

25%всех информационных атак в 2016 г. были нацелены на промышленные предприятияЛаборатория Касперского (ЛК) |

20%промышленных компьютеров в составе АСУ ТП, защищенныхрешениями ЛК, подверглись атакам в 2016 году Лаборатория Касперского (ЛК) |

666— таково число уязвимостей АСУ ТП, информация о которых обнародована в 2013-2016 гг.Positive Technologies |

ЧТО И КАК УГРОЖАЕТ АСУ ТП

Атаки на конвертеры интерфейсов и сетевые устройства не требуют понимания технологического процесса

|

компонентов АСУ ТП (АРМ, контроллеры и т.д.) открыты для возможных атак из Интернета |

|

60% уязвимостей

|

|

устройствах и инженерном программном обеспечении |

могут эксплуатироваться удаленно без необходимости получения каких-либо привилегий |

ЗАЩИТА АСУ ТП: ПРАКТИЧЕСКИЙ ПОДХОД

| «Дорожная карта» действий по защите АСУ ТП формируется по результатам аудита безопасности

| |

| Два подхода: защита сети; защита сети и ее узлов

| |

| Обеспечение безопасности периметра сети: межсетевые экраны, VPN, системы обнаружения и предупреждения атак и т.д. | |

| Анализ внутренних аспектов работы АСУ ТП — например, безопасности промышленных протоколов обмена информацией: «обычные» антивирусы их часто либо игнорируют, либо принимают за враждебный код | |

| Внедрение эффективных программно-аппаратных решений: однонаправленной передачи данных и защищенных управляемых коммутаторов |

ОДНОНАПРАВЛЕННАЯ ПЕРЕДАЧА ДАННЫХ

Злоумышленник не сможет вывести информацию из АСУ ТП

1. Конфиденциальность и целостность информации, высокий уровень ее защиты при сохранении всего

функционала АСУ ТП

2. Диод данных — комплекс из двух прокси-серверов и сетевого устройства с гальванической развязкой и

функцией передачи данных только в одном направлении

3. Однонаправленная передача сообщений и данных, выгрузка журналов и копии трафика

4. Безопасная запись с датчиков и камер наблюдения, защищенная трансляция контента событий

5. Сертификат по 4 уровню контроля недекларированных возможностей

ЗАЩИЩЕННЫЙ УПРАВЛЯЕМЫЙ КОММУТАТОР

Эффективная защита от целевых и веерных атак на АСУ ТП

1. Программно-аппаратный комплекс

2. Российская операционная система KasperskyOS предоставляет сервис удаленного доступа

к конфигурации коммутатора:

- осуществляет идентификацию и аутентификацию пользователей

- реализует правила авторизации

- контролирует функции администрирования

- ведет мониторинг изменений конфигурации

входящего/исходящего трафика

4. Высокая степень отказоустойчивости, автоматизации и производительности стека коммутаторов:

СТРАТЕГИЯ ДЕЙСТВИЙ ПО ЗАЩИТЕ АСУ ТП

Анализ подсистемы безопасности, выработка и реализация мер по повышению ее эффективности

1. Аудит уровня защищенности АСУ ТП на соответствие требованиям законодательства, регуляторов (ФСТЭК, ФСБ), отраслевых стандартов, внутренних локальных актов

- инструментальное сканирование уязвимостей

- заключение о состоянии защищенности

- рекомендации по повышению уровня защищенности

2. Тест на проникновение — penetration-тест

3. Разработка модели угроз безопасности

4. Разработка проекта подсистемы безопасности АСУ ТП

- комплекс организационных мероприятий — ТЗ на подготовку организационно распорядительной документации

- комплекс технических мероприятий — ТЗ на программные и аппаратные средства

5. Внедрение подсистемы безопасности АСУ ТП

6. Сопровождение и обслуживание

- обновление версий программного обеспечения

- обновление политик безопасности аппаратных и программных средств и комплексных решений

- консультации и техническая поддержка

- рекомендации по приведению подсистемы безопасности в соответствие с новыми требованиями нормативных актов

и регуляторов

7. Обеспечение безопасности АСУ ТП как при эксплуатации, так и при выводе из эксплуатации этой системы и обслуживаемого

ею объекта

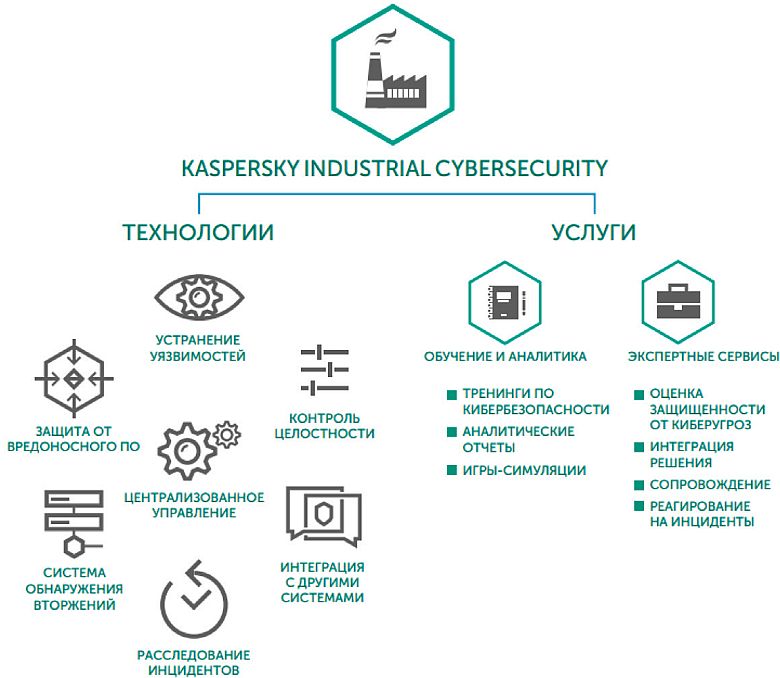

РЕШЕНИЕ: KASPERSKY INDUSTRIAL CYBERSECURITY

Совместимость с АСУ ТП Emerson, Rockwell Automation, Siemens, Schneider Electric и т.д.

1. Защита технологической сети и ее узлов

2. Мониторинг сетевого обмена между узлами

3. Защита встраиваемых систем

4. Проверка источников трафика

5. Контроль целостности как самой сети, так и процессов управления производством

6. Эффективное обнаружение аномалий

7. Настройка в соответствии с потребностями конкретного предприятия

8. Централизованное управление из единой консоли

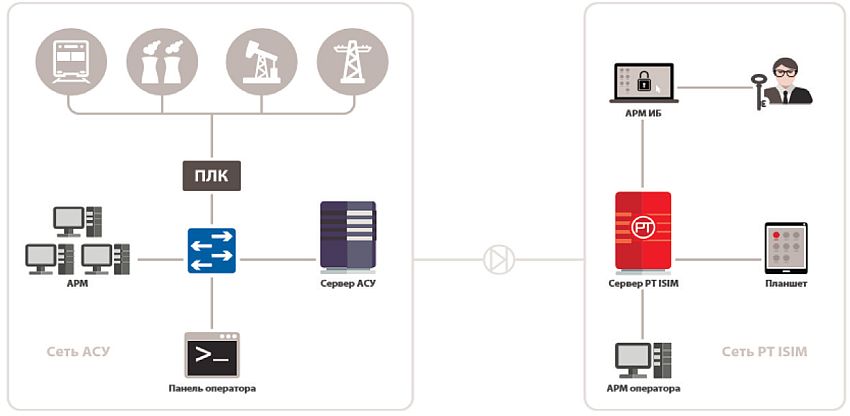

РЕШЕНИЕ: POSITIVE TECHNOLOGIES INDUSTRIAL SECURITY INCIDENT MANAGER

Отсутствие влияний на технологический процесс, сеть и оборудование

1. Защита сети

2. Анализ копии сетевого трафика

3. Установление взаимосвязей между событиями безопасности

4. Визуализация на топологии сети и схеме промышленного объекта потенциальных атак

5. Автоматическое обнаружение попыток:

- несанкционированного подключения

- подбора пароля

- неправомерных управляющих команд

- подмены прошивки оборудования

- ошибок конфигурации

- потенциально опасных действий персонала

ARinteg — ЗАЩИЩАЯ ТО, ЧТО ВАЖНО

Надежные и эффективные решения по информационной безопасности

• Более 20 лет работы на российском рынке

• Полный комплекс услуг по защите информации

• Лицензии ФСБ и ФСТЭК

• Свидетельство о допуске к работам по строительству, реконструкции и капитальному ремонту

• Сертификат соответствия системы менеджмента качества стандарту ISO 9001:2015 (ГОСТ Р ISO 9001-2015)

• Партнерские статусы крупнейших российских и мировых ИТ-вендоров

• Заказчики — государственные организации, банки и другие финансовые институты, предприятия промышленности и

топливно-энергетического комплекса, медицинские учреждения

НОРМАТИВНЫЕ АКТЫ ПО ЗАЩИТЕ АСУ ТП

• Федеральный закон от 26.07.17 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской

Федерации»

• Федеральный закон от 21.07.11 г. № 256-ФЗ «О безопасности объектов топливно-энергетического комплекса»

• Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды»

• Руководящий документ «Базовая модель угроз безопасности информации в ключевых системах информационной инфраструктуры» (утв. ФСТЭК России 18.05.2007)

• Руководящий документ «Общие требования по обеспечению безопасности информации в ключевых системах информационной инфраструктуры» (утв. ФСТЭК России 18.05.2007)

• Руководящий документ «Методика определения актуальных угроз безопасности информации в ключевых системах информационной инфраструктуры» (утв. ФСТЭК России 18.05.2007)

• Руководящий документ «Рекомендации по обеспечению безопасности информации в ключевых системах информационной инфраструктуры» (утв. ФСТЭК России 19.11.2007)

• Методические рекомендации по организации контроля состояния обеспечения безопасности информации в ключевых системах информационной инфраструктуры Российской Федерации (утв. ФСТЭК России 18.11.2008 246-дсп)

• Положение о Реестре ключевых систем информационной инфраструктуры (утв. приказом ФСТЭК России 04.03.2009 года № 74)

| Поделиться: |

|

|

© Все права защищены 2003-2024 г.

ООО "АРинтег"

Политика обработки персональных данных

Антикоррупционная политика ООО "АРинтег"